-

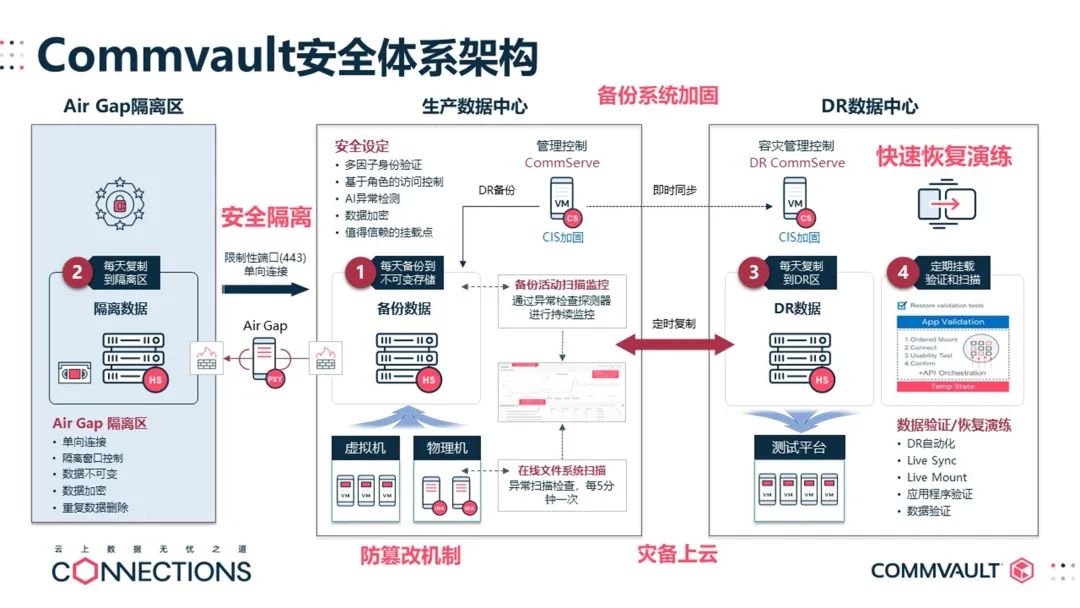

关于勒索软件攻击的场景案例分享

Commvault Connections 线下中国峰会上,Commvault专家带来了关于勒索软件攻击的场景案例分享,详细复盘了Commvault的专业团 ...

2023-06-27 -

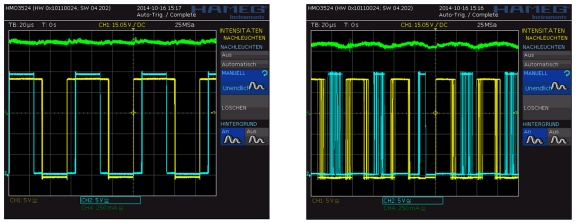

使监控摄像头能够在不被听到的情况下捕捉场景

Brian Kostecka 和 Michael Jackson,本博客讨论了步进电机噪声的两个主要因素 - 振动和电流纹波 - 以及克服它们的传统方法。 ...

2023-06-27 -

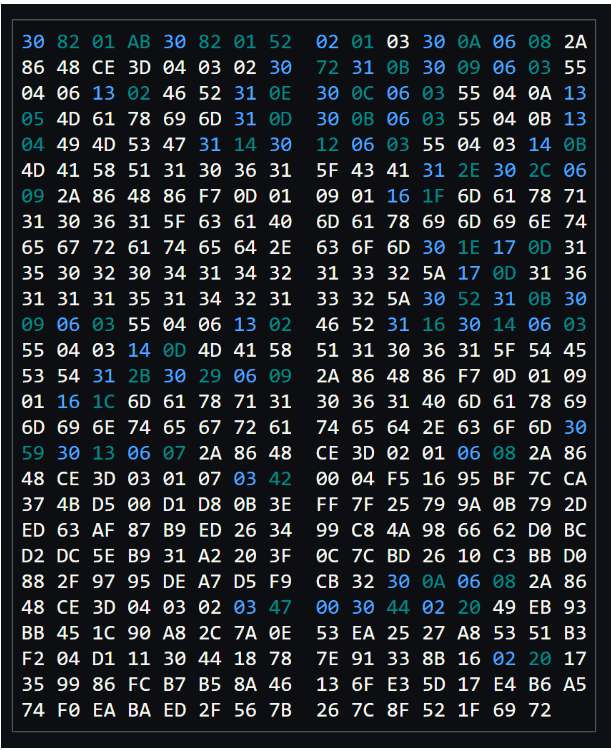

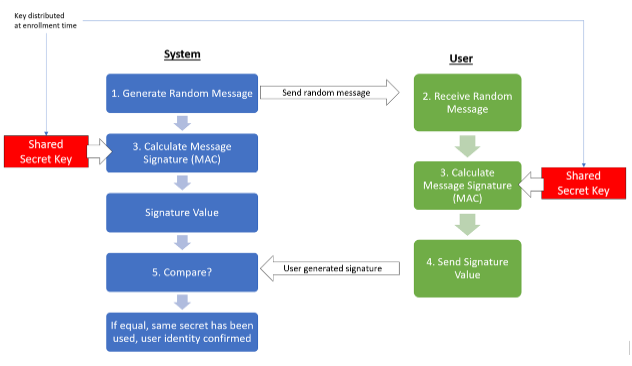

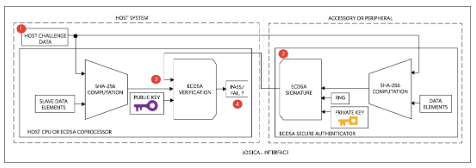

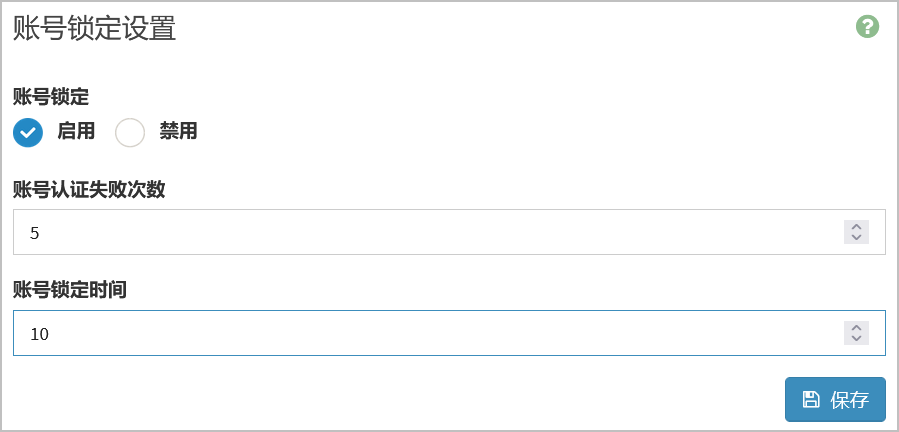

R5300 G4服务器的BMC进行渗透测试案例

问题描述 对R5300 G4服务器的BMC进行渗透测试,发现存在BMC被暴力破解密码的安全问题:攻击者通过使用字典进行暴力破解,破 ...

2023-06-25 -

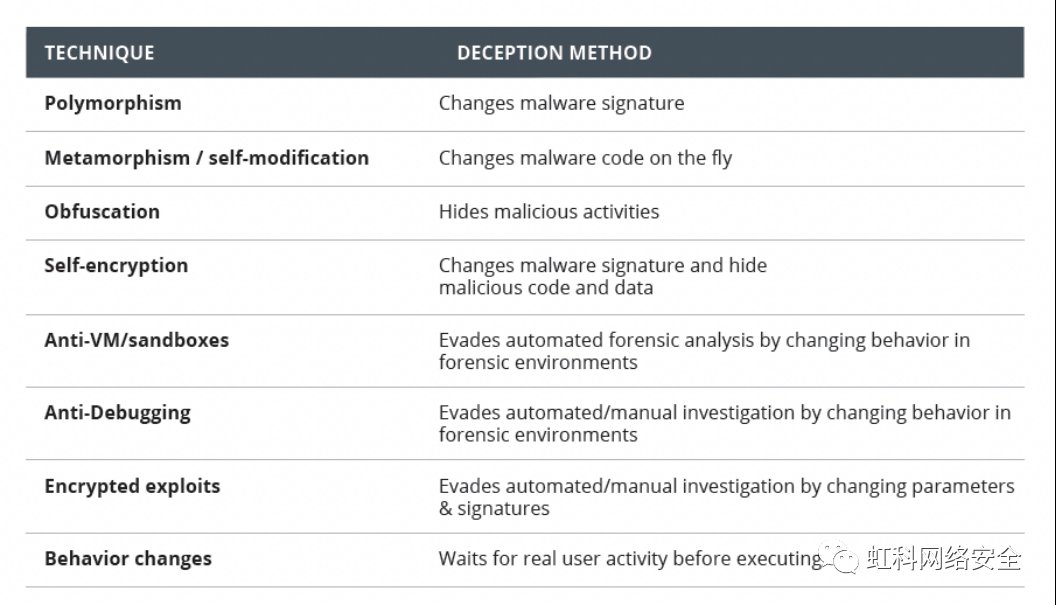

虹科分享丨终端安全最佳实践:使用AMTD阻止NGAV、EPP和EDR漏掉的未知和不可检测的攻击

自动移动目标防御——AMTD 终端安全 最佳实践 在Gartner发布的《新兴技术:自动化移动目标防御的安全浮现周期》报告中,摩菲 ...

2023-06-21 -

WiFi无线渗透测试及KRACK攻击的步骤总结

0x00 进行渗透时需知晓的基础知识,1.WPA2:是WPA的升级版,是针对保护无线网络安全而设计的无线网络保护系统,引入了PSK秘钥 ...

2023-06-21 -

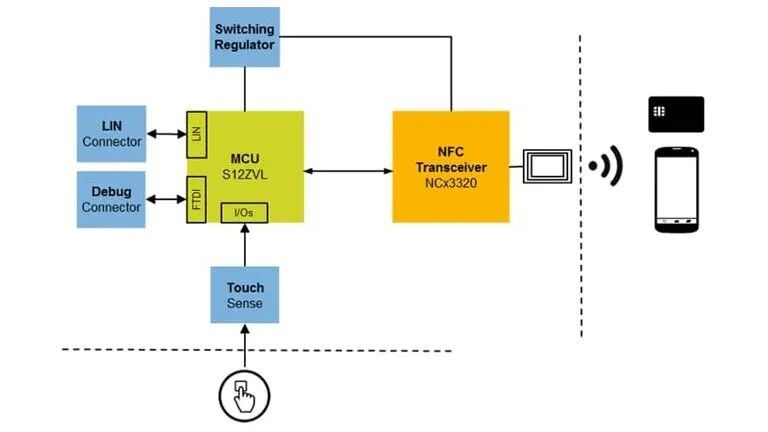

NFC数字钥匙方案 NXP MC9S12ZVL和NCF3320NFC数字钥匙技术新一代汽车解锁新姿势

论一个有车青年的口袋里为什么总是那么鼓? 答:因为要携带钥匙、手机、钱包等诸多生活必需品。 要如何减轻口袋的负担呢? ...

2023-06-20

推荐

-

TrendForce集邦咨询: 预估2025年笔电品牌出货成长率将下修至1.4%

TrendForce集邦咨询: 预估2025年笔电品牌出货成长率将下修至1.4%

2025-05-01

-

让英特尔再次伟大,新CEO推动18A提前量产,14A已在路上

让英特尔再次伟大,新CEO推动18A提前量产,14A已在路上

2025-05-01

-

晶振在网通应用增光添彩:中国移动实现数字乡村大升级

晶振在网通应用增光添彩:中国移动实现数字乡村大升级

2025-05-01

-

一文解析电磁场与电磁波的区别

一文解析电磁场与电磁波的区别

2025-05-01

-

黄仁勋中国行的背后,AI芯片暗战与英伟达生存博弈

黄仁勋中国行的背后,AI芯片暗战与英伟达生存博弈

2025-04-19

-

国民技术发布国内首款Arm® Cortex®M7+M4双核异构MCU 面向具身智能机器人

国民技术发布国内首款Arm® Cortex®M7+M4双核异构MCU 面向具身智能机器人

2025-04-19

-

北京机器人传感器公司金钢科技数千万元Pre

北京机器人传感器公司金钢科技数千万元Pre

2025-04-19

-

光子 AI 处理器的核心原理及突破性进展

光子 AI 处理器的核心原理及突破性进展

2025-04-19

-

详解CPU 的大小端模式

详解CPU 的大小端模式

2025-05-01

-

超详细解析!电阻在电路中的作用

超详细解析!电阻在电路中的作用

2025-05-01

最近更新

-

洲明科技再登“中国最具价值品牌500强”

洲明科技再登“中国最具价值品牌500强”

2025-05-21

-

帝奥微AMOLED显示屏电源管理芯片DIO53010简介

帝奥微AMOLED显示屏电源管理芯片DIO53010简介

2025-05-21

-

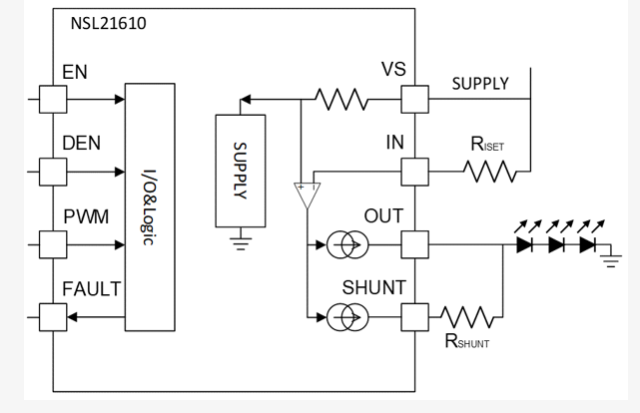

纳芯微LED线性恒流驱动NSL21610 汽车级40V/单通道具备散热加强功能

纳芯微LED线性恒流驱动NSL21610 汽车级40V/单通道具备散热加强功能

2025-05-21

-

极海半导体GALT61120汽车前灯LED矩阵控制芯片荣获AEIF 2025 金芯奖

极海半导体GALT61120汽车前灯LED矩阵控制芯片荣获AEIF 2025 金芯奖

2025-05-21

-

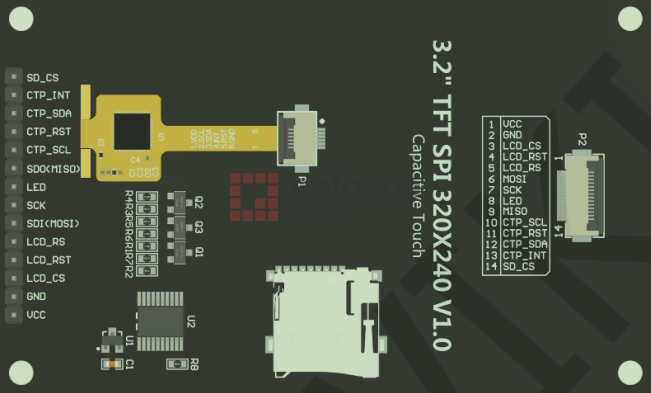

使用恩智浦FRDM LCD模组

使用恩智浦FRDM LCD模组

2025-05-21

-

【CW32模块使用】1.8寸彩色触摸屏

【CW32模块使用】1.8寸彩色触摸屏

2025-05-21

-

正方科技欧荷18S30AH智能电池在大载重无人机中的应用

正方科技欧荷18S30AH智能电池在大载重无人机中的应用

2025-05-21

-

广和通发布5G模组FG390系列

广和通发布5G模组FG390系列

2025-05-21

-

2025年OBC的新趋势:单级拓扑

2025年OBC的新趋势:单级拓扑

2025-05-21

-

谷歌I/O 2025大会前透露:Android 16接入Gemini,智能手机、XR设备升级

谷歌I/O 2025大会前透露:Android 16接入Gemini,智能手机、XR设备升级

2025-05-21