在之前的博文中,我们介绍了由美国国家标准与技术研究院 主导的后量子密码学 标准化进程,以及未来可能采用的部分PQC标准。在这篇博文中,我们探讨PQC迁移过程中面临的一些挑战,研究应对这些挑战的策略。

已公布的PQC标准及其最近发布的草案让我们距离广泛部署PQC更近一步。PQC迁移过程将是迄今为止公钥密码学领域的一次重大变革,影响数十亿设备和全球数字安全基础设施。

向PQC迁移:充满挑战的道路,传统的非对称密码学基于RSA或ECC方案,是现代数字基础设施的重要支撑。向PQC迁移将面临许多挑战。

首先,需要考虑计划和部署。这不仅包括密钥、密文和签名的大小,还包括内存和效率的影响。其次,许多公钥基础设施需要升级。特别是,美国国家标准与技术研究院正在标准化的一些方案在功能上与基于RSA和ECC的方案不同,这意味着广泛使用的协议需要做出相应的调整。第三,要根据每个具体用例的风险分析来确定迁移的时机。例如,影响力更大的基础设施比为智能家居设计的物联网设备更易成为恶意实体的攻击目标。前者应该尽早制定迁移计划,而后者可能根本不需要迁移。

除了迁移外,还要注意的是,正在标准化的PQC算法相比传统的算法还不够成熟,尤其是在物理安全方面。对于嵌入式设备,特别是部署在敌对环境中的设备,抵御物理攻击者也面临一系列挑战。例如,我们讨论了加固大多数PQC密钥封装机制 的困难,以及一些针对特定用例的非常规方法来防止攻击。显然,无论PQC部署在何处,依赖PQC的机制或协议的安全性都是至关重要的:我们需要创建一个既能保持传统密码学提供的当前安全性,又能增强对量子攻击者防御的系统。

恩智浦致力于与客户共同应对量子计算机带来的挑战。

混合PQC机制:一种规避风险的解决方案,要实现传统密码学保护和后量子密码学保护的双重目标,可以使用混合PQC,将传统的非对称密码学方案和后量子密码学方案结合起来。德国BSI和法国ANSSI等多个国家机构都推荐使用混合方法。

在混合系统中,信息安全依赖于两种或多种密码学方案:仅仅破解其中一种方案并不能完全攻破系统。一般来说,与单独使用PQC相比,同时使用传统算法和PQC所带来的通信或存储开销很小,因此这种规避风险的做法代价相对较低。对于数字签名,部署可以非常简单,只需包含一个传统签名 和一个PQC签名,同时进行验证,且必须同时通过验证。对于密钥协商 ,情况就比较复杂,因为要将一个KEM 与ECDH 结合起来需要考虑一些细节。另外,TLS握手的推荐方法与IKEv2的方法也有所不同。

混合机制的各种标准和指南还在制定,它们将有助于实现互操作性。例如,在密钥交换阶段,标准和指南确保通信双方以正确的顺序和格式将输入送入密钥派生函数,从而得到相同的会话密钥,并可靠地进行后续安全通信。这些标准和指南也将帮助产品和系统避免使用较弱的机制。

密码学敏捷性:一个远大的目标,为了减轻未来潜在必要更新的影响 ,都可以通过提高密码学的敏捷性来实现。密码学敏捷性可以定义为一个系统在遇到新的安全或法规要求时能够轻松进行调整的能力。它不仅包括从一种算法迁移到另一种算法,还包括采用其他方法,例如在实现或安全参数方面具有一般灵活性。

对于资源受限的嵌入式设备,实现任何形式的密码学敏捷性都需要付出很高代价。通过风险分析,评估收益成本比,以及评估基础设施是否能够适应替代的模式,是非常重要的。例如,一种保守的方法是从基于PKI的密钥协商退回到预共享的对称密钥,这些密钥可以用来安全地更换密码系统,即使用于常规更新的基于PKI的密钥协商被攻破了。

然而,对于许多用例来说,这并不可行,无论是因为增加了密钥存储的需求和攻击面,还是因为难以预测未来哪些设备可能会进行配对。遗憾的是,提高敏捷性有可能带来额外的复杂性和漏洞。必须确保对系统的任何修改或调整只能由经过认证的来源发起,并且不能影响安全性。

在前量子世界,恩智浦利用其在Edgelock安全区域和Edgelock安全芯片中的信任根等来实现这一点。

这些问题以及其他问题都是PQC风险评估的重要内容。对于那些在近期将使用 PQC的设备,有必要评估它们过渡到新算法并支持新算法的能力,以便尽可能缩短全系统迁移所需的时间。

为了确保顺利迁移,还需要在应用研究、工程和标准化方面付出巨大努力。毫无疑问,我们迫切需要制定、评估和标准化迁移方案和策略,确保安全性和互操作性。目前,密码资产的提供者应该意识到需要建立全面的密码库,以便能够迅速推出敏捷的解决方案。这种新的混合方式 凸显了密码学敏捷性的重要性和相关性,是未来多年预测和应对密码威胁的使能因素。

本文作者,Melissa Azouaoui是恩智浦半导体公司CTO机构的密码与安全能力中心的资深译码员。她于2021年获得比利时鲁汶天主教大学博士学位,在恩智浦德国公司工作,专注于对称密码学和非对称密码学的旁路攻击防护及评估。Melissa是后量子密码学团队的成员,在恩智浦的工作包括旁路攻击和故障注入攻击及防护,特别关注基于晶格和基于哈希的密码学。

本文作者,Joppe W. Bos是恩智浦半导体公司技术总监兼CTO机构的密码与安全能力中心的译码员。他常驻比利时,是后量子密码学团队的技术负责人,拥有20多项专利,发表过50篇学术论文。他是IACR Cryptoology ePrint Archive的联合编辑。

本文作者,Christine Cloostermans是恩智浦半导体公司CTO机构的密码与安全能力中心 的资深译码员。她在图埃因霍温大学 获得了基于晶格的密码学相关的博士学位。Christine参与发布过10多篇科学文章,并发表过多场后量子密码学领域的公开演讲。除了PQC,她还积极参与多项标准化工作,包括工业领域的IEC62443、移动驾驶执照的ISO18013以及连接标准联盟的访问控制工作组。

本文作者,Gareth T. Davies是恩智浦半导体公司CTO机构的密码与安全能力中心的资深译码员。他是后量子密码学团队成员,从事包括协议分析、认证方案和标准化等多个主题的研究工作。

本文作者,Sarah Esmann是NFC和物联网安全领域资深产品经理兼产品管理主管,恩智浦安全连接边缘业务部。Sarah与后量子密码学团队保持紧密的商业合作关系,参与了多个项目的推进。

推荐

-

TrendForce集邦咨询: 预估2025年笔电品牌出货成长率将下修至1.4%

TrendForce集邦咨询: 预估2025年笔电品牌出货成长率将下修至1.4%

2025-05-01

-

让英特尔再次伟大,新CEO推动18A提前量产,14A已在路上

让英特尔再次伟大,新CEO推动18A提前量产,14A已在路上

2025-05-01

-

晶振在网通应用增光添彩:中国移动实现数字乡村大升级

晶振在网通应用增光添彩:中国移动实现数字乡村大升级

2025-05-01

-

一文解析电磁场与电磁波的区别

一文解析电磁场与电磁波的区别

2025-05-01

-

黄仁勋中国行的背后,AI芯片暗战与英伟达生存博弈

黄仁勋中国行的背后,AI芯片暗战与英伟达生存博弈

2025-04-19

-

国民技术发布国内首款Arm® Cortex®M7+M4双核异构MCU 面向具身智能机器人

国民技术发布国内首款Arm® Cortex®M7+M4双核异构MCU 面向具身智能机器人

2025-04-19

-

北京机器人传感器公司金钢科技数千万元Pre

北京机器人传感器公司金钢科技数千万元Pre

2025-04-19

-

光子 AI 处理器的核心原理及突破性进展

光子 AI 处理器的核心原理及突破性进展

2025-04-19

-

详解CPU 的大小端模式

详解CPU 的大小端模式

2025-05-01

-

超详细解析!电阻在电路中的作用

超详细解析!电阻在电路中的作用

2025-05-01

最近更新

-

洲明科技再登“中国最具价值品牌500强”

洲明科技再登“中国最具价值品牌500强”

2025-05-21

-

帝奥微AMOLED显示屏电源管理芯片DIO53010简介

帝奥微AMOLED显示屏电源管理芯片DIO53010简介

2025-05-21

-

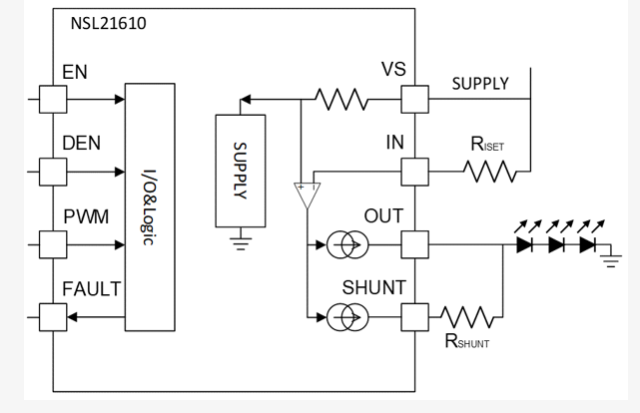

纳芯微LED线性恒流驱动NSL21610 汽车级40V/单通道具备散热加强功能

纳芯微LED线性恒流驱动NSL21610 汽车级40V/单通道具备散热加强功能

2025-05-21

-

极海半导体GALT61120汽车前灯LED矩阵控制芯片荣获AEIF 2025 金芯奖

极海半导体GALT61120汽车前灯LED矩阵控制芯片荣获AEIF 2025 金芯奖

2025-05-21

-

使用恩智浦FRDM LCD模组

使用恩智浦FRDM LCD模组

2025-05-21

-

【CW32模块使用】1.8寸彩色触摸屏

【CW32模块使用】1.8寸彩色触摸屏

2025-05-21

-

正方科技欧荷18S30AH智能电池在大载重无人机中的应用

正方科技欧荷18S30AH智能电池在大载重无人机中的应用

2025-05-21

-

广和通发布5G模组FG390系列

广和通发布5G模组FG390系列

2025-05-21

-

2025年OBC的新趋势:单级拓扑

2025年OBC的新趋势:单级拓扑

2025-05-21

-

谷歌I/O 2025大会前透露:Android 16接入Gemini,智能手机、XR设备升级

谷歌I/O 2025大会前透露:Android 16接入Gemini,智能手机、XR设备升级

2025-05-21