在从1到10的评分中,现状方法对服务器安全的有效性如何?,从理论上讲,应该是10分。保护服务器免受外界影响的途径是众所周知的。

然而,现实生活的结果显示出与理论的巨大差距。从红十字会到优步,今年的新闻标题充斥着服务器安全漏洞的例子。利用面向互联网的服务是2021年的主要攻击媒介,占事件的50%以上。

在金融领域,90%的入侵涉及服务器。在CISA的2021年最受攻击漏洞列表中,服务器攻击技术构成了大多数漏洞,其中包括Log4j、Microsoft Exchange、Active Directory、FortiOS、Accellion FTA等漏洞。

服务器安全面临的三个现实障碍

服务器安全显然没有发挥应有的作用。相反,我们生活在一个高级威胁正在寻找安全漏洞的世界。它们正在越过防火墙、下一代防病毒解决方案以及终端检测和响应防御,而这些本应是坚不可摧的。这些工具显然没有解决现实世界服务器环境的弱点。

遗留系统

2019年,微软估计超过60%的Windows服务器仍在使用Windows 2008,Windows 2008将于2020年停产。Windows 2012将在2023年失去支持。

停产的Windows和Linux操作系统以及它们所部署的遗留系统无处不在。它们实际上也是不可替代的,通常为关键流程提供动力。使用扫描安全解决方案来保护它们几乎是不可能的。EOL和传统服务器要么无法容忍现代EDR和NGAV解决方案的计算要求,要么与它们完全不兼容。

停机时间

75%的攻击利用了两年以上的漏洞。为什么服务器漏洞不打补丁?许多组织被迫在服务器正常运行时间和补丁延迟之间进行权衡。

为关键操作提供支持或受制于严格的服务级别协议的服务器无法承受与修补相关的停机和中断。如果打补丁的成本高得令人望而却步,或者实际上是不可能的,那么关键服务器不可避免地会受到众所周知的攻击。

性能

EDR和其他网络安全工具需要大量的CPU/内存和互联网带宽才能有效运行。运行关键应用程序或支持虚拟机的服务器对这些资源要求非常敏感。

因此,部署像EDR这样的安全解决方案可能需要进一步的投资来升级服务器硬件或增加云容量,特别是如果它们不是专门针对Windows和/或Linux服务器构建的。

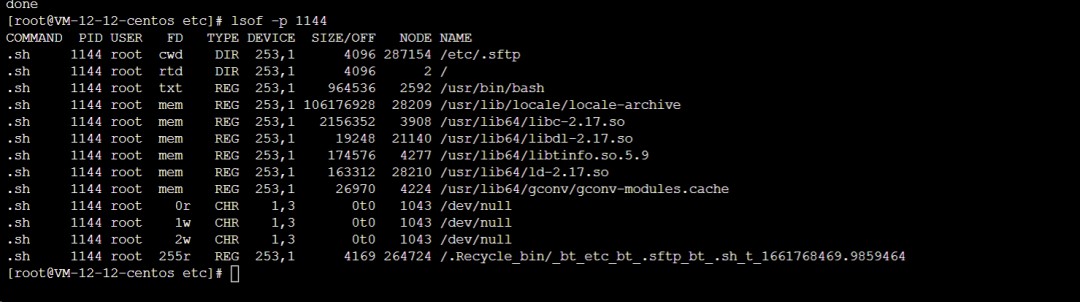

服务器安全漏洞

部署在服务器上的安全解决方案必须发挥微妙的平衡作用。他们不能:

●给服务器计算带来太大的压力并降低性能。

●产生太多误报,导致服务器停机,并给本已紧张的网络安全人员和资源带来更大压力。

这些限制意味着,像EDR这样依赖概率扫描和检测的解决方案只能做到这一点。

供应商和安全团队可以调整EDR,以一定的准确性和速度发现可能的恶意代码或活动-但只能在一定程度上。如果您将EDR的敏感度调至最高,则由于性能下降和误报警报的数量,它保护的服务器实际上将变得不可用。

这种动态导致了安全漏洞。

首先,扫描解决方案的有限能力意味着,对于大多数组织来说,服务器内存是一个没有防御措施的环境。因此,服务器很容易受到无文件和内存中的攻击。根据Picus 2021年红色报告,这些攻击构成了野外最常见的五种MITRE ATT&CK技术中的三种。

假设EDR发现服务器受到威胁,安全团队采取行动。这通常是一个造成了多大破坏的问题,而不是袭击是否已经停止的问题。

这种反应滞后让网络犯罪分子有足够的时间转移攻击,危害他们的目标。平均而言,组织需要212天才能检测到漏洞。

全年工作总结

服务器防御-具有移动目标防御的纵深防御

服务器一直是风险的来源,但供应商提供的保护服务器的解决方案并没有采取足够的措施来降低风险。

从应用程序漏洞到内存中发生的合法进程,服务器面临着针对其环境不同部分的一系列威胁。这意味着任何组织都不能依赖一站式解决方案来降低服务器泄露风险。EDR平台不足以进行有效的服务器防御。

相反,服务器应该由多层同类最好的解决方案来保护。

尽管EDR在网络安全中发挥着关键作用,但它并不总是可行的,也无法阻止服务器面临的所有攻击。虽然对已知威胁有效,但根据定义,基于概率扫描的解决方案将错过躲避的恶意软件,从而造成安全漏洞。

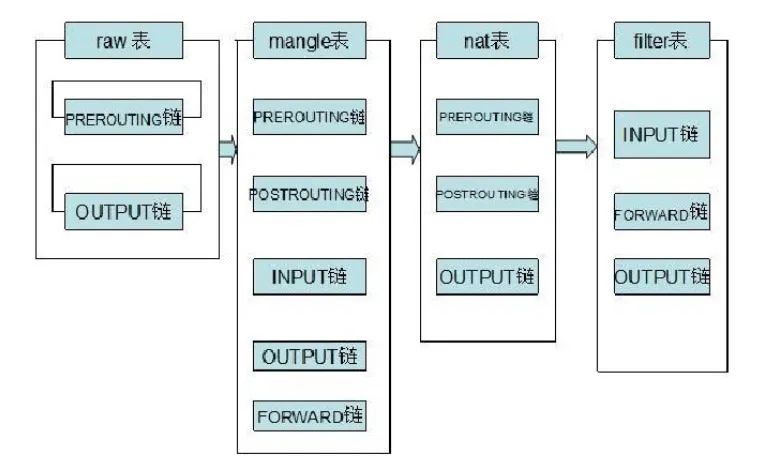

保护服务器安全的最佳方法是使用纵深防御策略。这从基本的安全卫生开始。需要仔细配置服务器,并控制和限制对它们的访问。要阻止已知的威胁,一流的NGAV和EDR也很重要。

为了击败这些解决方案错过的威胁并保护它们忽略的传统服务器,使用移动目标防御技术来增强NGAV和EDR。被Gartner认为是一项有影响力的新兴技术,MTD改变运行时内存环境以创建不可预测的攻击面,以确定性和主动性的方式阻止威胁,而不是以概率和反应性的方式。

MTD>

●保护旧式和EOL服务器。通过保护内存中的服务器,MTD可绕过兼容性问题,并在EOL支持结束后很长一段时间内保护服务器。

●阻止内存中的高级威胁。MTD阻止零日攻击、无文件攻击、内存攻击、供应链攻击和其他高级威胁,这些威胁旨在通过利用内存安全漏洞来逃避当前的网络安全工具。

Morphisec的MTD技术获得专利,为我们的Windows和Linux服务器保护解决方案Keep和Knight提供动力。它不需要部署或维护额外的人员,不需要停机,在空闲的环境中运行,不会显著影响服务器性能,也不需要重新启动。

扩展阅读,

Morphisec

Morphisec作为移动目标防御的领导者,已经证明了这项技术的威力。他们已经在5000多家企业部署了MTD驱动的漏洞预防解决方案,每天保护800多万个端点和服务器免受许多最先进的攻击。事实上,Morphisec目前每天阻止15,000至30,000次勒索软件、恶意软件和无文件攻击,这些攻击是NGAV、EDR解决方案和端点保护平台未能检测和/或阻止的。在其他NGAV和EDR解决方案无法阻止的情况下,在第零日就被阻止的此类攻击的例子包括但不限于:

勒索软件

后门程序

供应链

恶意软件下载程序

Morphisec为关键应用程序,windows和linux本地和云服务器提供解决方案,2MB大小快速部署。