"当",而不是 "如果"。对于金融网络安全团队来说,应对定期的网络攻击是工作的一部分。2021年,几乎23%的网络攻击是针对金融机构的。而63%的金融机构在去年经历了破坏性攻击的增加。

有几个因素正在塑造今天的金融服务威胁景观>

●监管态度和匆忙的数字化转型正在挤压安全团队的工作空间。

●有利可图的攻击者和国家支持的团体都在更频繁地针对金融服务。

●使用复杂技术和模仿合法行为的高级威胁可以绕过基于扫描的安全控制。

不幸的是,使用现状安全控制或一刀切的解决方案堆栈无法有效降低这些风险。相反,现在是组织构建强大的深度防御的时候了。

金融业数字化转型创造了新的风险,也使旧的风险再次出现

金融业数字化转型有一些明显的弊端。一般来说,金融IT环境的连接度越高,发生漏洞的风险就越大。将金融网络更深入地整合到云端,给了威胁者新的网络入口,并重新点燃了休眠的攻击载体。

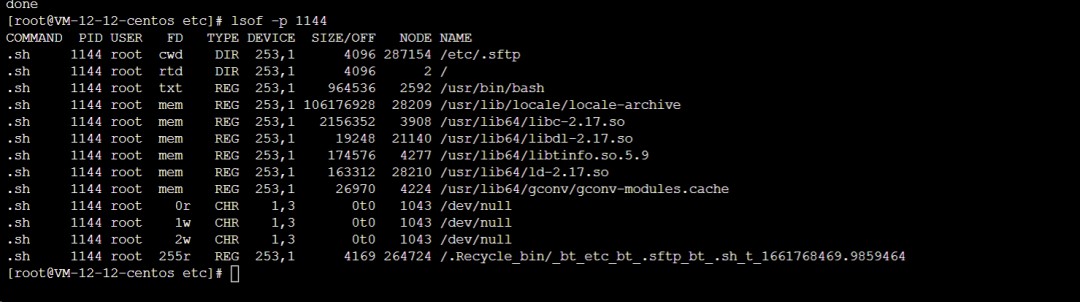

然而,即使进行了数字化转型,金融机构仍将在一段时间内依赖传统的服务器。而这些以Linux和Unix为主的构建通常有几十年的历史,要么没有受到保护,要么只被传统的防病毒解决方案所覆盖。现代端点检测和响应解决方案由于在传统系统环境中工作而受到挑战。它们往往过于耗费资源,并将常规的传统程序作为潜在的威胁。

为了保护遗留服务器,安全团队依靠分段和网络隔离等策略。然而,随着网络复杂性的增加,传统服务器在不知不觉中被暴露的风险也在增加。

金融业数字化转型的另一个风险是对第三方软件和SaaS的使用越来越多。正如SolarWinds黑客事件所显示的那样,供应链风险从未因按需使用软件而远离。在2022年VMWare的一项研究中,每10家金融机构中约有6家表示他们注意到今年的供应链攻击有所增加,比前一年增加了58%。

合并和收购等事件通过向网络引入更多的漏洞来源,进一步加剧了这些风险。

但对金融机构来说,数字化转型风险的最大来源可能是将流程、工作负载和数据存储转移到云端。大多数云迁移都充满了漏洞。例如,微软Azure虚拟机的错误配置率超过60%。

针对金融机构的高级攻击

围绕金融机构的安全环境是一个两面性的硬币。一面是金融机构自身造成的漏洞。另一方面是高级威胁。

无文件攻击、零日攻击、勒索软件、供应链攻击和其他在运行时针对内存的攻击曾经是高级持续性威胁行为者的武器。它们很少在野外出现。今天,它们无处不在。2021年的Picus报告发现,防御规避是MITRE ATT&CK在攻击链中最常见的战术。

去年,五个最常见的ATT&CK方法中有三个涉及设备内存。像Emotet特洛伊木马这样的老的银行专用威胁正以新的内存功能重新出现。

针对Linux的高级威胁也越来越多。今年年初发现的Symbiote恶意软件株被设计为在Linux环境中避免基于遥测的检测。

威胁者利用Cobalt Strike等工具在金融网络中徘徊,横向移动,并打开后门。然后,他们使用远程代码执行或部署RATs,作为勒索软件等破坏性攻击的前奏。Morphisec的事件响应团队经常看到像这样的威胁处于休眠状态,等待机会进入关键的服务器环境。

地缘政治风险也在增加针对金融机构的这类威胁的频率。

推动改善金融网络安全需求的其他因素

金融机构一直受到广泛的网络相关规则和标准的约束。现在,监管机构对网络安全和隐私的看法正在改变。

从欧盟的GDPR到加州的CPRA,新的和不断发展的立法显示了监管机构是如何转变的。他们的重点是确保IT系统的完整性和可用性;现在则越来越多地关注补救消费者的保密风险。

捉襟见肘的金融安全团队将不得不把更多的时间用于遵循以隐私为中心的新法规。一份报告指出,一个CISO和他的团队如何花费40%的时间来协调各种监管机构的要求。有时会以牺牲实际的网络安全为代价。

不符合法规可能意味着高额罚款和集团诉讼。Capital One银行2019年的数据泄露事件导致了8000万美元的罚款和多起诉讼。越来越多的消费者更倾向于将数据泄露的责任归咎于金融机构,而不是黑客。

过去,一些金融机构可以依靠网络保险来承担涉及客户个人身份信息泄露的部分责任。但是,保险越来越贵了。而且,首先获得保险的难度越来越大,所以对许多机构来说,这可能不再是一种可能性。据报道,摩根大通已经减少了其网络安全保险。

伦敦劳合社等保险商打算从2023年开始将国家支持的网络攻击排除在保险范围之外。最近的一项Trellix调查发现,45%经历过漏洞的金融机构和保险公司表示,他们认为俄罗斯是其背后的支持者。

即使网络保险是可能的,它也不能保证人们的安心。反过来说,它实际上可以增加金融机构的网络攻击风险。一个来自臭名昭著的勒索软件集团REvil的代表称拥有网络保险的机构是 "最美味的小菜之一"。他说,他们首先入侵保险公司,"......以获得他们的客户群,并在此基础上有针对性地开展工作。在你通过名单后,再攻击保险公司本身。",

深度防御对金融机构至关重要

由于具有横向移动能力的逃避性恶意软件,针对金融业的威胁者有很多途径可以利用。这些途径包括从物联网设备和终端到暴露的服务器和供应链产品的漏洞,以及承包商或第三方使用的软件。

所有这些攻击载体都提供了一个通往关键服务器和利润的潜在途径。为了对付它们,金融机构的安全团队必须在分层基础上部署最佳解决方案。

这就是深度防御的作用。深度防御不是依靠单一的解决方案或供应商提供的解决方案集,而是使用多层防御机制来保护一个组织的网络和资产,创造关键的冗余。

有了DiD,即使你的安全堆栈中的一个层发生故障,也有另一个后备层来检测/预防威胁。

MDT和深入防御

在宏观层面上,DiD控制了这样一个事实,即没有一个层或控制可以抓住试图渗透到组织环境中的每一个威胁。然而,每一层的逻辑也是如此。

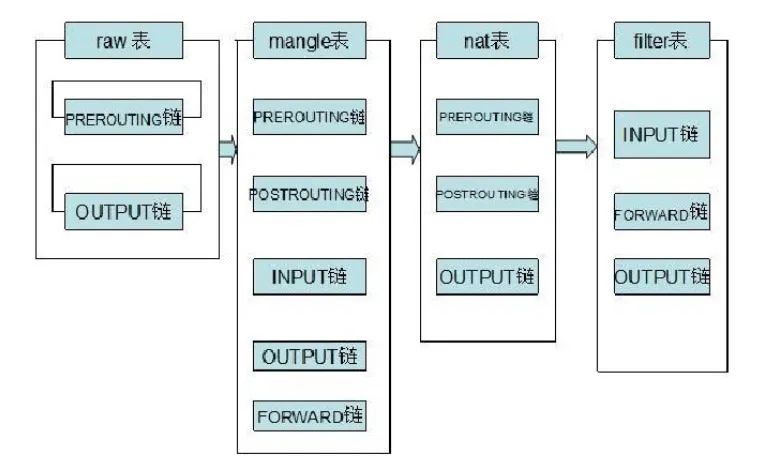

传统的安全工具,如下一代防病毒软件、EDR、终端保护平台和扩展检测和响应,擅长发现具有可识别特征的已知威胁。但它们在检测和阻止未知的恶意软件,以及无文件、内存中和逃避性威胁方面并不有效。这些是去年MITRE ATT&CK最常见的五个威胁中的三个。为了有效地阻止这些高级威胁,需要另一个层次,如移动目标防御技术。

MTD旨在阻止端点和服务器上的高级威胁。与传统的网络安全工具不同,MTD不需要找到一个看起来很危险的签名或活动。相反,MTD在运行期间对内存环境进行变形,使威胁无法找到其目标。它通过提供主动的、自动的、预防性的安全,打破了传统网络安全解决方案的被动军备竞赛。这使关键的内存资产不被威胁者发现,并防止壳注入和缓冲区溢出漏洞等技术找到他们的目标。