下一代防病毒、端点检测和响应以及端点保护平台等网络安全解决方案面临着滥用、篡改和利用,以实现初始访问和持久性。威胁者知道,破坏这些防御系统往往更容易得到他们想要的东西。但有多少团队在网络安全中优先考虑防篡改?,想象一下你镇上的一家小银行。该银行投资了最先进的安全设备,有顶级的摄像头和敏感的警报器,并与中央系统进行通信。在主要的保险箱上有一个大而硬的生物识别锁,在厚重的钢门后面有安全保障。

一切都感觉非常安全,直到有一天,电源关闭了。突然间,没有电=没有网络=没有安全。显然,要绕过这个最先进的安全系统,你所要做的就是拨动为银行供电的开关。

终止服务时间

我们都在电影中看到过这些场景,但在网络安全领域,这其实离现实并不遥远。网络犯罪分子总是在研究,并试图在开始攻击之前终止所有监控工具和安全解决方案,如EDR、NGAV、EPP等。令人担忧的是,这通常不是很复杂的做法,你只需要终止系统进程和服务。

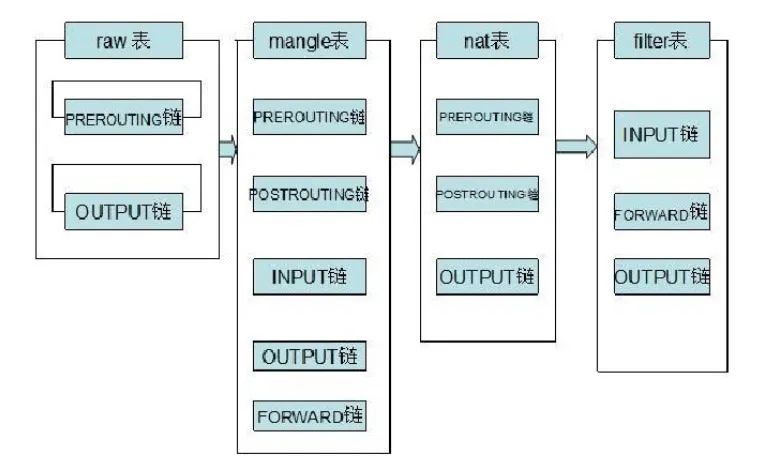

这有多难呢?如果一个攻击者已经泄露了管理权限,他们可以运行一个简单的脚本来杀死所有的进程。如果这不起作用,他们可以安装一个被破坏的/有漏洞的内核驱动,从内核空间进行工作。此外,攻击者还可以使用钩子篡改的方法来避免监控。

为了绕过属于微软病毒倡议并与早期启动反恶意软件驱动程序一起发货的安全厂商,威胁者可能会安装一个较弱的安全厂商,竞争相同的安全类别,可以用来消除ELAM服务。Morphisec实验室的威胁研究团队在野外发现了一些威胁行为者使用的流行战术,其中之一是部署Malwarebytes子组件作为攻击载体的一部分。

正常情况VS有针对性的篡改

我们可以将篡改技术分为两类:一般的和有针对性的。

一般性的篡改方法

现代恶意软件经常试图关闭系统中的服务,然后再转入下一步的攻击载体。Windows服务控制管理器提供了一个恢复机制,可以在终止后重新启动服务。但SCM恢复机制本身并不是保护关键服务的一个超级有效的补救措施。问题是总是有一个时间差--即使是非常小的时间差--在这个时间差里,一个服务没有运行。即使服务快速恢复,安全系统通常是 "有状态 "的服务,所以为了准确恢复,恢复服务之前的 "状态 "是至关重要的。

一个持久的攻击者也可以对系统使用DOS攻击。这将运行一个终止/恢复的无限循环,因此服务忙于自己的恢复而不是检测和预防。

有针对性的篡改

网络犯罪团伙获取流行的安全软件,包括免费的和高级的,并研究其如何工作。他们经常发现产品中的特定错误,从而使他们能够优雅地终止产品。终止一些安全产品的另一种方法是通过滥用DLL劫持漏洞的错误来劫持流量。这方面的一个例子是2019年发现的Mcafee杀毒软件的漏洞。

不幸的是,拥有最大市场份额的安全解决方案比小供应商更容易被篡改。这方面的一个例子是最近针对乌克兰一家能源供应商的Indutroyer2攻击。ESET研究博客发现 "在连接到目标设备之前,该恶意软件终止了一个用于标准日常操作的合法进程。除此之外,它还通过在文件名中添加.MZ来重命名这个应用程序。它这样做是为了防止这个合法进程的自动重启"。

当Red Team评估篡改时,他们通常从终止用户模式的应用程序开始,或手动关闭特定的进程。上面的引文说明了攻击者是如何复杂和了解恢复选项的。

内核模式 VS. 用户模式的篡改

关于防止用户模式应用程序终止进程的问题已经写了很多,如进程资源管理器、任务管理器、PowerShell和Process Hacker。

Process Hacker带有一个签名的内核模式驱动程序,它具有终止任何用户模式进程的高级权限。不幸的是,Process Hacker驱动程序可以被用于恶意目的。这种攻击技术被称为 "自带易受攻击的驱动程序"。

目前,关于内核模式篡改的信息并不多。随着网络犯罪集团变得越来越复杂,最近的攻击显示恶意代码正在进入操作系统的低层。在内核模式下运行的代码通常是受信任的代码,具有广泛的系统权限。这意味着它可以终止进程,删除系统回调,并在某些情况下,修改Windows内核的实际行为。微软在几年前推出了PatchGuard技术来处理内核钩子。然而,它仍然不是无懈可击的,不能防止对所有内核结构的篡改。

确保网络安全中的防篡改是有效的

为了评估网络工具的防篡改效果,需要寻找的一些东西包括:进程是否可以被各种工具终止,文件是否可以在磁盘上被修改或重命名,以及保护是否在 "安全模式 "启动时有效。

如前所述,另一个需要注意的重要因素是--也许是反直觉的--网络安全供应商的规模。小型供应商被篡改的可能性明显低于大型供应商,而开源EDR则是一个很容易的目标。例如,OpenEDR很容易被Process Hacker终止,尽管它有自我防御功能。

对于网络安全厂商来说,保持警惕以防止其产品被篡改是很重要的。如果网络安全厂商能够与操作系统厂商合作,将统一的防篡改解决方案标准化,那么世界将会受益。这将使他们能够就可信的安全解决方案如何被操作系统识别为关键系统达成一致。MITRE对供应商也有几个非常重要的建议。

虹科Morphisec对保护我们的产品不被篡改非常重视。我们所有的产品和服务都是防弹的,而且我们一直在寻找新的方法来加强我们终端解决方案的完整性。要了解更多关于虹科Morphisec革命性的移动目标防御技术,即在运行时在内存中阻止网络攻击,请联系我们。

拓展阅读,

Morphisec

Morphisec作为移动目标防御的领导者,已经证明了这项技术的威力。他们已经在5000多家企业部署了MTD驱动的漏洞预防解决方案,每天保护800多万个端点和服务器免受许多最先进的攻击。事实上,Morphisec目前每天阻止15,000至30,000次勒索软件、恶意软件和无文件攻击,这些攻击是NGAV、EDR解决方案和端点保护平台未能检测和/或阻止的。在其他NGAV和EDR解决方案无法阻止的情况下,在第零日就被阻止的此类攻击的例子包括但不限于:

勒索软件

后门程序

供应链

恶意软件下载程序

Morphisec为关键应用程序,windows和linux本地和云服务器提供解决方案,2MB大小快速部署。

免费的Guard Lite解决方案,将微软的Defener AV变成一个企业级的解决方案。让企业可以从单一地点控制所有终端。