攻防

企业往往在网络攻防战的“前线”投入大量资金,试图将黑客“拒之门外”,而很少把精力放在如何为黑客真的进入企业网络环境做好准备。而现实就是,企业的防线,终归有一天还是会被黑客突破的。

黑客使用AI的情况越来越普遍,在渗透企业网络方面,黑客变得前所未有的娴熟。与此同时,漏洞造成的后果也越来越严重。Commvault指出,企业必须转变战略思维,关注如何快速、安全地从网络事件中恢复。

几十年来,维持和运行弹性的IT环境对于企业并非难事。总的来说,企业只需要封锁为数不多的几个可用接入点,就能避免其宝贵的技术资产受到黑客攻击。而且如果企业建立了恢复系统,在发生中断,比如遇到自然灾害或者导致服务掉线的其他事件时,企业也不难重新恢复正常运行。

但如今环境发生了巨大变化。云的崛起“淘汰”了安全边界的概念。随着数字应用程序数量持续激增,IT环境变得前所未有的复杂,影响也更加广泛。行业研究显示,如今员工在日常工作中使用的软件工具多达35种,每天切换应用程序超过1100次。

此外,相比许多企业仍不确定应该如何使用AI进行防御的情况,AI正为黑客带来巨大优势。网络攻击快速演变,企业很难确保百分之百的防护。而数据漏洞将造成严重后果,其平均成本大约在500万美元。同时,日渐完善的数据相关法律法规,也要求企业提升其数据合规水平。

面对这些挑战,企业必须采取弹性更强的IT方法,确保企业做好应对网络攻击的准备。重中之重的是企业需要建立强大的防御战略,重点保护备份数据。当漏洞不可避免地发生时,企业要确保自己能够快速、完整、干净地恢复数据。

备份并不等于恢复

网络安全市场预计将超过2000亿美元。但目前该市场中只有一小部分专注于网络恢复。

过去,网络中断或自然灾害后的数据恢复非常简单:企业找到最新的数据备份,并以此为起点,重新启动和运行。但是,当黑客渗透进备份数据时会发生什么?企业又怎么知道受感染的数据是否在备份数据中又被复制?这些因素都增加了网络恢复的难度。

网络攻击看似就发生在一瞬间,但大多数都酝酿了数月之久。根据IBM的一项研究,目前恶意攻击者在系统中平均潜伏多达277天才能被发现。黑客在悄悄潜伏的同时,还在关键环境(包括恢复数据)中植入勒索软件或其他恶意软件。事实上,94%遭受勒索软件攻击的企业表示攻击者在攻击期间试图破坏其备份。

当黑客发动攻击时,企业自然会急于恢复信息。但这样做可能会释放潜伏的勒索软件,并广泛感染生产环境。这就是为什么企业要采用更好的恢复工具,并确保备份数据的安全。这和“前线”的防御同样重要。

通力合作,做好网络恢复准备

通常,为了确保在攻击后自己还能具备一个安全的恢复地点,企业会建立自己的隐藏站点。但这种方法非常昂贵。典型的替代方法是将备份数据存储在云端,然后就“交给命运安排”。但是现在,企业可以使用基础平台,以更低的成本,更轻松地构建安全备份环境,并对其进行恢复测试。这样在发生安全事件时,企业就能快速重新上线。

同时,为了保护备份数据,企业应该采用3-2-1策略。根据该策略,企业要存储3份数据副本。其中至少2份副本应保存在不同的位置。在这2份副本中,应该有1份是Air gap的——独立、安全地保存在云端,位于离线中心,只有少数经过认证的员工才能访问。

这样,当首席信息安全官确定正在发生网络事件,并发出警报时,负责恢复的团队就有了一个安全的备份环境。对于验证目的来说,这个洁净的存储库也很有价值,尤其是在团队进行审计(通常是每年两次对所有IT系统进行审查,排查异常,并确保企业保持合规)时。

不过,很多企业仍然认为安全问题仅仅和安全团队有关,而数据备份和恢复才由IT团队负责。企业内部存在信息壁垒,恢复团队可能无法及时收到发生安全事件的信息,更无法及时做好相应准备。

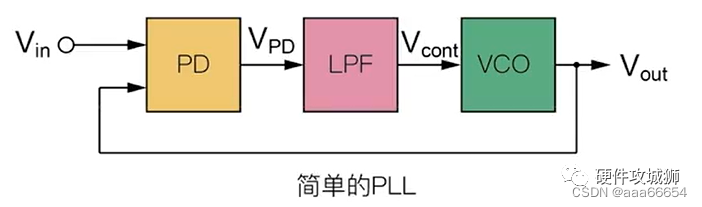

在当今环境下,安全和恢复团队不能各自为政。一方面,企业可以进行管理上的调整,确保团队间的沟通和协作。另一方面,企业还可以采用和相关技术集成的现代化恢复工具,这些技术包括安全信息管理(SIM)和安全编排自动化与响应(SOAR)系统等等。这样,在生产环境中检测到可疑活动后,企业可以第一时间向恢复团队发出警报。

AI正在改变游戏规则。在企业研究这项技术的同时,黑客们也在利用它进一步改进他们的攻击。威胁形势已经非常严峻,企业不能再采用十年前的数据备份策略。恢复必须成为企业内部与防范和检测漏洞同样重要的安全考量。

企业需要打通恢复和安全技术乃至团队之间的连接,以整体性的企业IT安全布局,打造真正的弹性,实现网络事件后企业的更快恢复。