L2TP over IPSec, integrating the encapsulation of traffic with L2TP followed by IP Security , synergistically combines the benefits of two Virtual Private Network methodologies. This approach leverages L2TP for facilitating user authentication and network address allocation while capitalizing on IPSec to safeguard communication integrity. Its versatility allows it to be applied in scenarios ranging from remote branch connectivity to enablement of offsite employees' access to headquarters resources, thereby ensuring robust security alongside efficient networking capabilities.

分支节点通过L2TP over IPSec架构巧妙地连接至总部的网络安全结构,其工作原理如下所述:

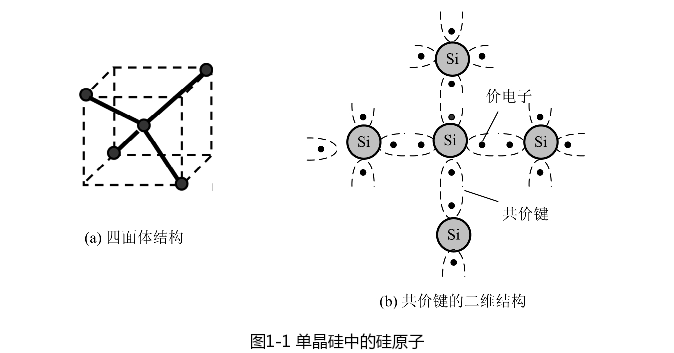

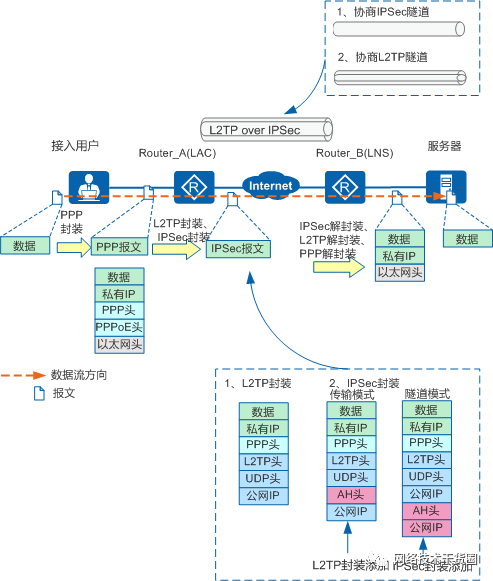

图1生动展示了这一过程:在通信流程中,首先,位于远程办公室或分支机构的终端设备与总部的核心网络之间建立起一个基于IPSec的安全隧道。这一建立过程包含了两个关键阶段——协商和数据传输。

1. 协商阶段:

- 密钥管理:在双方正式开始通信之前,L2TP和IPSec均通过安全机制来确定并分发用于加密和验证的会话密钥。这一过程确保了通信过程中数据传输的安全性。

- 身份验证:终端设备与总部之间进行身份验证,通常使用公共密钥基础设施、数字签名或其他认证机制,以确信双方的身份真实性,防止中间人攻击。

2. 数据传输阶段:

- 通过已建立的L2TP隧道和IPSec安全通道,数据包被封装、加密,并携带安全认证信息,从而在不公开通信内容的前提下,确保数据在从分支机构到总部之间的全程安全传递。

- L2TP作为隧道技术,在点对点间提供了一条高效的数据传输路径;而IPSec则通过加密和验证机制,为这一路径提供了强有力的安全保障。

综上所述,分支接入总部网络的L2TP over IPSec架构不仅确保了数据通信过程中的高效率,还兼顾了严格的网络安全需求,使得远程访问在保证数据安全的同时,实现便捷、可靠的连接。

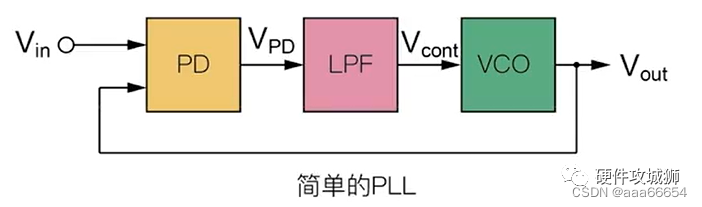

在图1中,L2TP通过IPSec框架进行报文封装与隧道协商的流程清晰展现。此过程旨在构建一个安全、高效的点对点连接通道,确保数据传输过程中的隐私与完整性。L2TP首先负责建立两端设备之间的虚拟链路,随后IPSec在这一基础上为其提供全面的安全防护措施。

具体而言,在图1中,L2TP协议通过发起协商来检测并配置两节点间的连通性,为后续的数据交换打下坚实基础。与此同时,IPSec则引入了加密与认证机制,以确保数据不被未经授权的第三方访问或篡改。在隧道建立后,每个发送的数据包首先由IPSec进行安全封装,并附带必要的密钥和验证信息,然后通过L2TP协议传输至接收方。

此过程中的每一个步骤都至关重要:L2TP保证了连通性和路径质量,而IPSec则保障了数据的机密性与完整性。这种整合使得在构建点对点连接时,不仅能够实现高效的通信,还能抵御外部安全威胁,提供了一种既强大又灵活的安全解决方案。

报文在隧道中传输时先进行L2TP封装再进行IPSec封装。IPSec封装过程中增加的IP头即源地址为IPSec网关应用IPSec安全策略的接口IP地址,目的地址即IPSec对等体中应用IPSec安全策略的接口IP地址。

为了确保数据在从其源头至目的地全程的安全传输,IPSec扮演着至关重要的角色,覆盖了基于L2TP协议构建的数据流路径。

在这一过程中,L2TP封装会在原有的网络流量上叠加一个IP头,其中源IP地址标识起始节点的地理位置,即L2TP架构中的入口点——在此组网方案中具体对应于LAC出口接口所连接的IP地址。而目标IP地址则指向接收端终点,即LNS入口接口所属的IP地址。

这种结构设计确保了在分支与总部之间的远程访问场景中,敏感信息能够得到充分的安全保护和传输过程中的完整性验证,在两个网络实体之间构建了一道安全屏障。

考虑到在L2TP封装过程中已引入一个公网IP头部,而在隧道模式中相较于传输模式额外增添了另一个公网IP头部,这使得数据包的总长度显著增加,从而增加了报文被拆分的风险和可能性。鉴于这一考量,建议优先采用L2TP over IPSec的传输模式,以求在确保网络安全的同时,避免因过长的数据包导致的分片问题。此方案旨在提供更为安全且高效的网络连接方式,通过减少分片的可能性来提升整体通信性能与稳定性。

在远程接入总部网络的组网架构中,无论是分支站点与总部之间的连接还是出差用户通过远程方式接入,L2TP over IPSec的协商和报文封装流程实质上遵循着相同的逻辑框架。然而,在特定场景下,即用户以出差身份进行远程接入时,这一过程展现出了一些细微但重要的差异。

对于出差用户而言,其在客户端侧实现的L2TP与IPSec的封装操作构成了关键步骤。在这一过程中,L2TP的起源地址由客户端即将获取的内部网络地址决定,此地址可选自LNS配置的IP地址池内的任一位置。而L2TP的目标终点则指向LNS入口接口所承载的具体地址。

综上所述,在出差用户远程接入总部网络的组网结构中,尽管与常规分支接入相比在客户端层面的封装机制有所不同,但协商顺序和报文封装的实质流程保持一致,旨在确保安全、高效的数据传输。

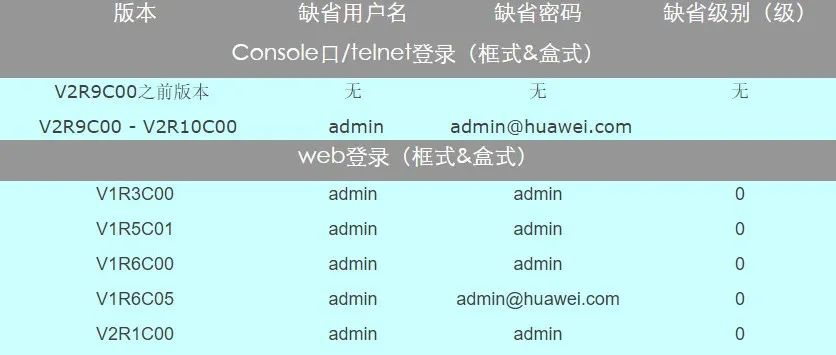

在处理华为交换机的密码相关问题时,可以遵循以下优雅而高级的方式进行操作:

1. 初始化访问:首先尝试使用默认管理IP地址及厂商推荐的默认登录凭证来访问设备。如果这一方式未能成功连接,可考虑通过物理接口直接接入交换机,并采用控制台线连接到其终端口进行初始配置。

2. 安全策略回顾:若忘记密码,则需回顾设备的安全策略和备份记录。检查是否曾设置过密码恢复机制或有相关的日志条目可以提供提示信息。

3. 软重启与初始化尝试:进行一次软重启操作,有时在设备重启时,系统会自动进入一种特殊的维护模式,提供访问配置界面的机会。若无法通过这种方式进入,则需要考虑下一步更为严谨的操作步骤。

4. 硬重置与恢复出厂设置:如果上述方法均不奏效,可采用硬重置交换机的策略,即彻底恢复其至出厂时的状态。这通常涉及物理访问设备并清除配置文件或通过特定的命令行指令完成此操作。

5. 后续配置与安全更新:在完成重置后,应立即修改初始密码,并确保遵循最佳实践设置强密码。同时,更新相关的系统补丁和安全性策略,以增强设备的安全性及稳定性。

通过这一系列优雅而高级的操作步骤,不仅能够有效地解决忘记华为交换机密码的问题,还能确保网络设备的高效运行与安全防护。

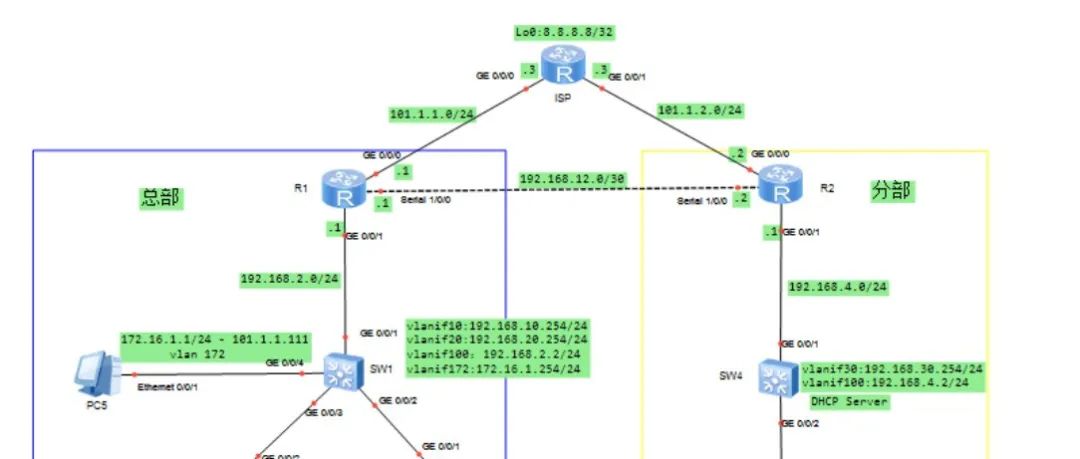

在探讨某中型企业的网络组网方案时,我们可以以“总公司-分公司”架构为例,这通常是一种被广泛采用的布局方式。这种结构旨在通过高效的资源分配和紧密的信息流通,确保企业整体运作的协同性和灵活性。

### 总部与分公司的互联互通

首先,建立稳定可靠的通信通道至关重要。我们可选用先进的广域网技术或高质量的互联网服务来连接总部与各个分公司,确保数据传输的高速度、低延迟和高安全性。这不仅要求网络架构具备冗余备份能力,以应对突发断线风险,还需考虑采用专用的网络优化工具或软件,如流量均衡器、负载分担设备等,以实现智能流量调度,提升整体网络性能。

### 网络安全与监控

在确保高效通信的同时,网络安全不容忽视。企业应当实施多层次的安全策略,包括但不限于防火墙、入侵检测系统、虚拟专用网以及定期的安全审计和漏洞扫描。通过部署这些措施,不仅能有效抵御外部威胁,还能对内部操作进行实时监控,及时发现并响应潜在风险。

### 云计算与远程访问

对于分散在不同地理位置的分公司来说,采用云服务是一个明智的选择。企业可以利用云端资源提供统一的数据存储、应用程序托管和计算能力,不仅降低了本地部署的成本和技术维护难度,也提供了灵活的工作模式支持,如员工在家办公等。同时,通过安全可靠的远程访问协议,确保远程工作人员能够高效接入公司网络,执行日常工作。

### 优化与管理

为了实现这一架构的稳定运行和持续优化,企业应采用专业的网络管理系统进行日常监控和维护。此类系统通常集成了性能监测、故障警报、配置管理和自动化报告等功能,有助于快速定位问题,并提供数据驱动的决策支持。此外,定期对网络基础设施进行升级和优化,采用最新的网络技术,以适应不断变化的业务需求和技术环境。

总之,“总公司-分公司”模式下的中型企业在构建其网络架构时,应综合考虑高可用性、安全性和灵活性等因素,通过合理规划与实施先进的网络技术与策略,确保企业内部信息流畅、外部连接稳定,从而在竞争激烈的市场环境中保持高效运行和持续发展。

启动Juniper网络设备的CAS操作极其便捷。

基于山石网科的Hillstone防火墙,在进行基础网络配置时,您可以通过命令行界面实现高效、精确的操作。以下是针对最新版本的相关指令指南:

1. 启动CLI模式:

进入或退出CLI模式通常通过特定命令完成,如`enter cli` 或 `cli mode`,具体取决于防火墙的型号和固件版本。

2. 查看系统信息:

使用`system info`命令可获取设备的基本状态、配置文件详情及当前运行配置等重要信息。

3. 配置网络接口:

例如,启用或关闭特定物理接口可以通过`if config eth0 enable`或`if config eth0 disable`实现。请确保替换`eth0`为您实际使用的网卡名称。

4. 设置路由和静态路由:

使用命令如`route add`来添加或修改路由表条目,例如`route add 192.168.10.0/24 via 192.168.1.1 dev eth0`。

5. 配置NAT:

对于内外网通信的策略,可以使用命令如`nat config static ip`来设置静态地址映射规则。例如,`nat config static ip inside 192.168.10.1 outside 10.0.0.1`.

6. 防火墙策略配置:

创建或编辑安全策略以控制流量通过防火墙。这通常包括使用`policy add`, `policy edit`等命令来定义允许、拒绝或日志的规则。

7. 系统时间设置:

为确保网络设备与内部系统同步,可以使用`system time sync`或特定的NTP服务器配置命令。

8. 保存和恢复配置:

使用`config save`保存当前配置,并通过`config load`从备份中加载配置。此外,利用`config backup`创建并存储配置快照以备紧急情况下的快速恢复。

9. 日志管理:

查看、过滤或调整日志级别对于监控系统健康和事件响应至关重要。可以通过`log config`命令来设置相关参数。

10. 更新和维护:

检查可用更新,安装新补丁或升级固件是通过`system update`等命令执行的步骤之一。

在操作过程中,请务必谨慎并参考Hillstone官方文档以获取最准确的命令语法和上下文细节。这些命令允许您深入控制防火墙配置,并确保网络环境的安全性和高效运行。

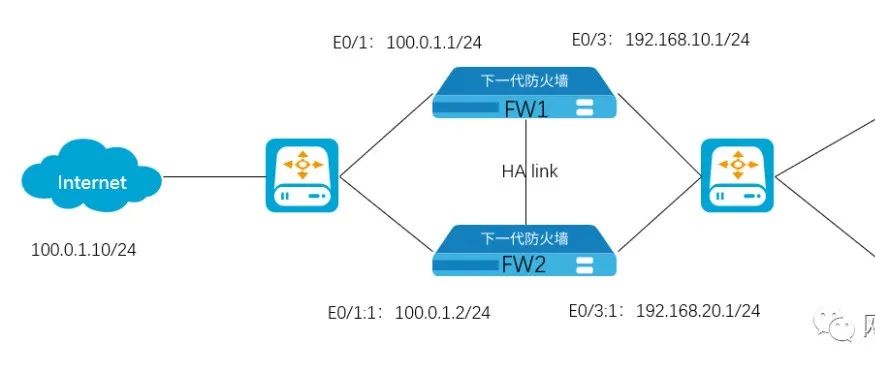

在探讨山石网科Hillstone防火墙的双机热备高可用性AA架构下,尤其关注于“主主”模式下的详尽配置流程时,我们需悉心遵循以下分步指引:

1. 前置准备:确认两台Hillstone防火墙设备均处于最新官方版本,确保硬件兼容性和软件兼容性。同时,规划并预留必要的网络带宽和管理端口连接,以支持双机之间的数据同步与通信。

2. 配置管理界面:通过各自的管理接口,登录到每台防火墙设备上。进行基础的配置检查,包括但不限于IP地址分配、时间同步设置等,确保网络连通性与系统时间的一致性。

3. 启用双机热备功能:

- 登录第一台防火墙设备管理界面。

- 导航至“系统”->“高级配置”或相似的目录下,寻找并激活双机热备功能。通常需勾选相关复选框,并设定热备模式为“主主”类型,以便两台设备均处于活跃状态。

- 保存配置更改,并重启系统以确保设置生效。

4. 配置接口与网络策略:

- 在“防火墙”或“安全策略”区域下,创建并配置适当的接口映射和防火墙规则。为每一个需要被保护的网络流量定义相应的策略,并确保这些策略在双机热备环境下能正确且无缝地切换。

- 进行测试以验证策略的执行效果,同时关注两台设备之间的策略一致性。

5. 同步全局配置:

- 利用Hillstone的内置工具或命令,实现防火墙之间所有配置参数的同步。这包括但不限于路由、NAT规则、日志设置等。

- 确保在进行任何单台设备上的配置更新后,立即执行同步操作,以确保两台设备间配置的一致性。

6. 验证与监控:

- 实施一系列测试场景,确保在主防火墙出现故障时,备机能够迅速接管服务。

- 利用Hillstone提供的管理界面或第三方监控工具,持续监测系统状态和性能指标。

7. 定期维护与更新:

- 定期检查Hillstone防火墙的日志记录,以发现潜在问题并及时解决。

- 遵循官方推荐的时间表对软件进行升级,确保获得最新的安全补丁和优化功能。

通过遵循上述步骤,不仅能够构建起稳定可靠的双机热备高可用性架构,还为系统的长期运行提供了坚实的保障。